Webdienste (Ausgehend)

Einrichtung für ausgehende Webservices.

Felder

Hinweis

Auf der Liste sind keine Felder editierbar. Diese müssen immer über die Karte mutiert werden. Dies gilt auch für das 'Neu anlegen' von neuen Webdiensten.

| Feld | Beschreibung |

|---|---|

| Code | Angabe des Codes |

| Anmeldeart | Je nach Anforderung an den Webdienst muss die entsprechend Anmeldeart gewählt werden. |

| Beschreibung | Angabe der Bezeichnung für den Herkunftsmandanten. |

| Serverzertifikatsprüfung deaktivieren | Check ob gültiges Zertifikat vorhanden ist wird ausgeschaltet. |

| Testservice | Mit diesem Feld kann gekennzeichnet werden, dass es sich beim Webdienst um einen Testservice handelt. |

| Url | z.B. "https://srzg023.redit.ch:7047/NAV%2-CH-RBENTW-DB/WS/%1/Codeunit/RB_Web" Mit dem Platzhalter %1 kann der aktuelle Mandant verwendet werden und mit dem Platzhalter %2 kann automatisch die Version im Format nnn (z.B. 180, für BC18) gesetzt werden, was v.a. beim Einsatz von Utility Merge Release Data wichtig ist. Es wird die Version gemäss docs gesetzt. |

| Webdienst (Test) | Ist das Flag Testumgebung in den Firmendaten gesetzt oder es handelt sich um eine Sandbox, wird für Anfragen dieser Dienst verwendet. Existiert kein Testdienst, muss der «eigene» Dienstcode eingetragen werden. Weitere Informationen zur jeweiligen Systemumgebung sind in der redPoint Einrichtung zu finden. |

| Anz. Anfragen | Anzahl der bisherigen Anfragen |

Hinweis

Die Webdienste RELEASE (SOAP) und RELEASE-ODATAV4 (OData) werden durch die Installation der redPoint-App automatisch angelegt.

Es sollte nur noch der OData Webservice verwendet werden, da der SOAP Webservice von Microsoft zukünftig nicht mehr

unterstützt wird.

Wichtig

Wenn manuell ein Webdienst auf den redPoint RB_Web Webservice mit OData anlegen muss, kann die URL nicht von den

Webdiensten kopiert werden. Der Link muss anhand folgender Logik selber zusammengestellt werden.

URL der Umgebung inkl. Tenant / Datenbank / ODataV4 / RB_Web_NASMgmtRequestODataUnbound? / Mandant

Beispiel:

https://api.businesscentral.dynamics.com/v2.0/1234abcd-1efg-10e9-a6bc-98a76543214f/Production/ODataV4/RB_Web_NASMgmtRequestODataUnbound?Company=CRONUS%20CH

Um den Mandanten einfacher zu "decodieren" kann folgender Link verwendet werden: https://www.urlencoder.io/

Handelt es bei der URL um eine Lokale Umgebung so ist der Port 7058 zu verwenden. (SOAP: 7057)

Beispiel:

https://Server001/musterag.ch:7058/Production/ODataV4/RB_Web_NASMgmtRequestODataUnbound?Company=CRONUS%20CH

Anmeldeart

Wichtig

Je nach dem welche Anmeldeart gewählt wird, werden auch zusätzliche Felder angezeigt welche erfasst werden müssen. Es wird empfohlen bei vorhanden Webdiensten nicht einfach die Anmeldeart zu ändern sondern wenn die Anmeldeart ändert einen neuen Eintrag zu machen.

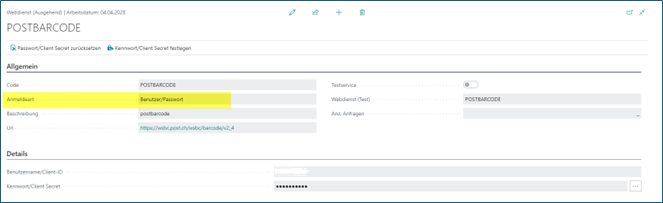

Benutzer/Passwort

Hinweis

Diese Anmeldeart wird u.a. für den Zugriff auf den Postbarcode-Webservice verwendet.

| Feld | Beschreibung |

|---|---|

| Benutzername/Client-ID | Benutzername bzw. Anwendungs-ID (Client) von Azure Active Directory für den Webservice Zugriff. |

| Passwort/Client Secret | Passwort bzw. Client Secret von Azure Active Directory für den Webservice Zugriff. |

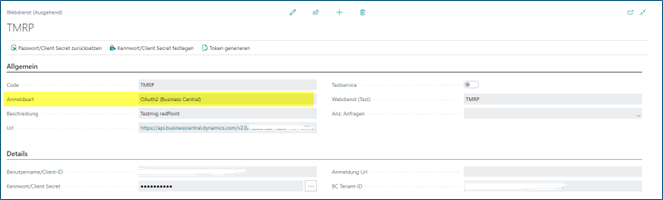

OAuth2 (Business Central)

Hinweis

Diese Anmeldeart wird für den Zugriff auf eine andere BC-Instanz verwendet. Z.B. Kopieren Von Einrichtungsdaten bei Livemigration oder eine Intercompany Anbindung.

| Feld | Beschreibung |

|---|---|

| Benutzername/Client-ID | Benutzername bzw. Anwendungs-ID (Client) von Azure Active Directory für den Webservice Zugriff |

| Passwort/Client Secret | Passwort bzw. Client Secret von Azure Active Directory für den Webservice Zugriff. |

| Anmeldung URL | URL über welche die Anmeldung erfolgt. |

| BC-Tenant-ID | Tenant ID auf welche zugegriffen werden soll. |

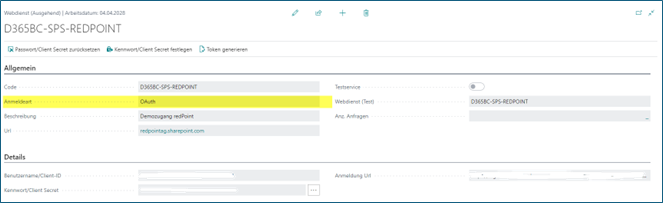

OAuth

Hinweis

Diese Anmeldeart wird u.a für die Sharepoint-Anbindung benötigt.

| Feld | Beschreibung |

|---|---|

| Benutzername/Client-ID | Benutzername bzw. Anwendungs-ID (Client) von Azure Active Directory für den Webservice Zugriff. |

| Passwort/Client Secret | Passwort bzw. Client Secret von Azure Active Directory für den Webservice Zugriff. |

| Anmeldung URL | URL über welche die Anmeldung erfolgt. (z.B. https://login.microsoftonline.com/%Tenant-ID%/oauth2/v2.0/authorize) |

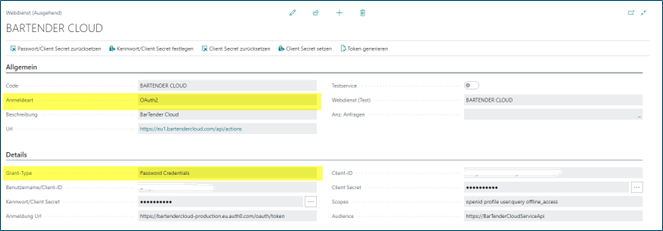

OAuth2

Hinweis

Diese Anmeldeart wird u.a für die Anbindung von BarTender (Cloud) benötigt.

| Feld | Beschreibung |

|---|---|

| Grant-Type | Es kann zwischen Passwort Credentials und Client Credentials gewählt werden. Je nach Option werden Felder ausgeblendet oder angezeigt. Für Bartender (Cloud) wird die Option 'Passwort Credentials' benötigt. |

| Benutzername/Client-ID | Benutzername den Webservice Zugriff. Bei BarTender ist dies die Mailadresse des User welcher sich bei Bartender Cloud registriert hat. |

| Passwort/Client Secret | Passwort Webservice Zugriff. Bei BarTender ist dies das Passwort welcher bei der Registrierung gesetzt wurde. |

| Anmeldung URL | URL über welche die Anmeldung erfolgt. Beispiel Bartender: https://bartendercloud-production.eu.auth0.com/oauth/token |

| Client-ID | Anwendungs-ID (Client) von Azure Active Directory für den Webservice Zugriff. |

| Client Secret | Client Secret von Azure Active Directory für den Webservice Zugriff. |

| Scopes | Angabe des Scopes. Beispiel Bartender: openid profile user:query offline_access |

| Audience | Angabe der Audience. Beispiel Bartender: https://BarTenderCloudServiceApi |

| Token in Session wiederverwenden | Angabe betreffend Wiederverwendung. Beispiel Bartender: Ja |

Aktionen

Hinweis

Je nach Anmeldart sind die Aktionen verfügbar.

| Aktion | Beschreibung |

|---|---|

| Als Test kopieren | Mit dieser Aktion wird der gewählte Webdienst kopiert und mit einem neuen Code mit Suffix -TEST erstellt. Im Feld "Testservice" wird automatisch ein Häkchen gesetzt. |

| Passwort/Client Secret setzen | Über diese Aktion kann das Passwort resp. das Client Secret hinterlegt werden. |

| Passwort/Client Secret zurücksetzen | Über diese Aktion kann das Passwort resp. das Client Secret entfernt werden. |

| Token generieren | Bei Webdiensten mit Anmeldeart OAuth resp. OAuth2 wird für die Authentifizierung ein Zugriffstoken benötigt. Mit dieser Aktion kann geprüft werden, ob ein solches Token vom Azure Active Directory empfangen werden kann. Die Aktion steht nur Benutzern zur Verfügung, welche in der «redPoint Einrichtung» im Feld «Filter Superuser» eingetragen sind. |